مقاله در یک نگاه:

اگر زمان کافی برای مطالعه کامل این راهنمای جامع را ندارید، نگران نباشید! در ادامه، خلاصهای سریع و کاربردی از مفهوم تست نفوذ سایت و دلایل حیاتی بودن آن برای بقای کسبوکارتان ارائه شده است.

تست نفوذ سایت (Web Penetration Testing) فرآیندی پیشگیرانه است که در آن متخصصان امنیت (هکرهای کلاه سفید) با مجوز رسمی، حملات سایبری واقعی را روی وبسایت شما شبیهسازی میکنند. هدف از این کار، کشف و ترمیم حفرههای امنیتی پیش از آن است که هکرهای مخرب از آنها سوءاستفاده کنند.

نکات کلیدی که در این مقاله میخوانید:

تفاوت با اسکنرها: برخلاف اسکن آسیبپذیری که تنها گزارش میدهد “ممکن است” مشکلی وجود داشته باشد، در پنتست تلاش میشود تا آن آسیبپذیری عملاً اکسپلویت (بهرهبرداری) شود تا خطر واقعی اثبات گردد.

انواع تست: این فرآیند به سه روش جعبه سیاه (بدون اطلاعات قبلی)، جعبه سفید (با دسترسی کامل به کد) و جعبه خاکستری (دسترسی محدود کاربری) انجام میشود.

استانداردها: تمرکز اصلی روی شناسایی ۱۰ آسیبپذیری خطرناک جهانی (OWASP Top 10) مانند تزریق SQL و دسترسیهای غیرمجاز است.

نتیجه نهایی: خروجی این کار یک گزارش فنی دقیق به همراه راهکارهای اصلاح است که کسبوکار شما را در برابر خسارتهای سنگین مالی و سرقت اطلاعات بیمه میکند.

حالا اگر به دنبال درک عمیقتر دنیای امنیت سایبری هستید و میخواهید با جزئیات فنی، روشهای مختلف نفوذ، ابزارهای هک قانونمند و راهکارهای عملی مقابله با تهدیدات آشنا شوید، مطالعه دقیق و کامل این مقاله را به شما پیشنهاد میکنیم.

فهرست مطالب

-

مفاهیم پایه: چرا قفلها را آزمایش میکنیم؟

-

انواع روشهای تست نفوذ: استراتژیهای میدان نبرد

-

مراحل اجرای تست نفوذ؛ چرخه حیات یک حمله

-

آشنایی با آسیبپذیریهای رایج (OWASP Top 10)

-

ابزارهای کاربردی تست نفوذ؛ جعبهابزار حرفهایها

-

گزارشدهی و مستندسازی؛ ترجمه فنی به زبان مدیران

-

جنبههای قانونی و اخلاقی؛ مرز باریک بین کلاه سفید و سیاه

-

سوالات متداول

-

نتیجهگیری

در دنیای دیجیتال امروز، امنیت دیگر یک ویژگی لوکس نیست؛ بلکه خط قرمز بقای کسبوکارهاست. تصور کنید صبح شنبه است و به جای بررسی سفارشهای جدید در داشبورد مدیریت سایت، با صفحهای سیاه و پیامی مبنی بر سرقت دیتابیس مشتریان روبرو میشوید. این سناریو، کابوس هر مدیر فناوری است. بر اساس گزارش IBM در سال ۲۰۲۴، میانگین هزینه نشت اطلاعات برای هر سازمان حدود ۴.۸۸ میلیون دلار برآورد شده است. عددی که میتواند کمر هر کسبوکاری را بشکند.

اما چاره چیست؟ آیا باید منتظر حمله ماند و سپس دفاع کرد؟ پاسخ منفی است. استراتژی هوشمندانه، حمله به خود قبل از حمله دشمن است. اینجاست که مفهوم “تست نفوذ سایت” (Web Penetration Testing) به عنوان یکی از حیاتیترین ارکان امنیت وبسایت مطرح میشود. در این مقاله تخصصی از آژانس خلاقیت ماجرا، ما لایههای پنهان این فرآیند پیچیده را کنار میزنیم و به شما نشان میدهیم که یک هکر قانونمند چگونه فکر میکند.

مفاهیم پایه: چرا قفلها را آزمایش میکنیم؟

بسیاری از مدیران تصور میکنند با نصب یک فایروال (WAF) و داشتن گواهی SSL، امنیت سایتشان تأمین شده است. اما “بروس اشنایر” (Bruce Schneier)، متخصص برجسته امنیت سایبری، جمله معروفی دارد:

“امنیت یک محصول نیست، بلکه یک فرآیند است.”

تست نفوذ سایت یا همان Pen-Testing، فرآیندی است که در آن متخصصان امنیت سایبری با مجوز رسمی مالک سایت، تلاش میکنند با استفاده از تکنیکها و ابزارهای مشابه هکرهای واقعی، به سیستم نفوذ کنند. هدف نهایی این است که حفرههای امنیتی پیش از آنکه توسط یک هکر مخرب (Black Hat) کشف شود، شناسایی و وصله شوند.

تفاوت حیاتی: اسکن آسیبپذیری در برابر تست نفوذ

یکی از اشتباهات رایج، یکسان دانستن اسکن آسیبپذیری سایت (Vulnerability Scan) با تست نفوذ است.

-

اسکن آسیبپذیری: مانند این است که شما در خانهتان قدم بزنید و چک کنید آیا پنجرهای باز است یا خیر. این کار معمولاً توسط نرمافزارهای خودکار انجام میشود و صرفاً گزارش میدهد که “احتمالاً” اینجا مشکلی وجود دارد.

-

تست نفوذ وب: در اینجا، پنتستر (Pentester) نه تنها پنجره باز را پیدا میکند، بلکه تلاش میکند از آن وارد شود، سیستم دزدگیر را از کار بیندازد و ببیند تا کجای خانه میتواند نفوذ کند بدون اینکه کسی متوجه شود. تست نفوذ اثبات عملی خطر است، نه فقط حدس و گمان.

در واقع، هک قانونمند به دنبال زنجیر کردن آسیبپذیریهای کوچک برای رسیدن به یک نفوذ بزرگ است. چیزی که اسکنرها قادر به درک آن نیستند.

انواع روشهای تست نفوذ؛ استراتژیهای میدان نبرد

متخصصان امنیت برای سنجش استحکام یک سامانه وب، از سه رویکرد اصلی استفاده میکنند که هر کدام سطح متفاوتی از دانش و دسترسی را شبیهسازی میکند:

تست جعبه سیاه (Black Box Testing)

در این روش، تیم پنتست هیچ اطلاعاتی از ساختار داخلی، کد منبع یا معماری شبکه سایت ندارد. آنها درست مانند یک هکر خارجی عمل میکنند و تنها چیزی که در اختیار دارند، آدرس URL سایت است.

-

مزیت: شبیهسازی واقعیترین نوع حمله خارجی.

-

چالش: ممکن است زمان زیادی صرف شناسایی اولیه شود و برخی از آسیبپذیریهای عمیق داخلی نادیده گرفته شوند.

تست جعبه سفید (White Box Testing)

در نقطه مقابل، تست جعبه سفید قرار دارد. در اینجا تیم تست نفوذ به همه چیز دسترسی دارد: سورس کد، نقشههای شبکه، مستندات API و دسترسیهای ادمین. این جامعترین روش برای باگ یابی سایت است.

-

مزیت: بررسی دقیق منطق کد و کشف باگهایی که از بیرون قابل مشاهده نیستند (مثل باگهای منطقی در کد PHP یا Python).

-

چالش: حجم بالای دادهها میتواند فرآیند را طولانی و پیچیده کند.

تست جعبه خاکستری (Gray Box Testing)

این روش ترکیبی از دو حالت قبل و محبوبترین متد در تست نفوذ وب مدرن است. پنتستر دسترسیهای محدودی دارد (مثلاً یک نام کاربری و رمز عبور معمولی). این روش به متخصص اجازه میدهد تا سناریوی “کاربر داخلی مخرب” یا “حساب کاربری هک شده” را بررسی کند. بسیاری از حملات خطرناک مانند “افزایش سطح دسترسی” (Privilege Escalation) تنها در این حالت قابل کشف هستند.

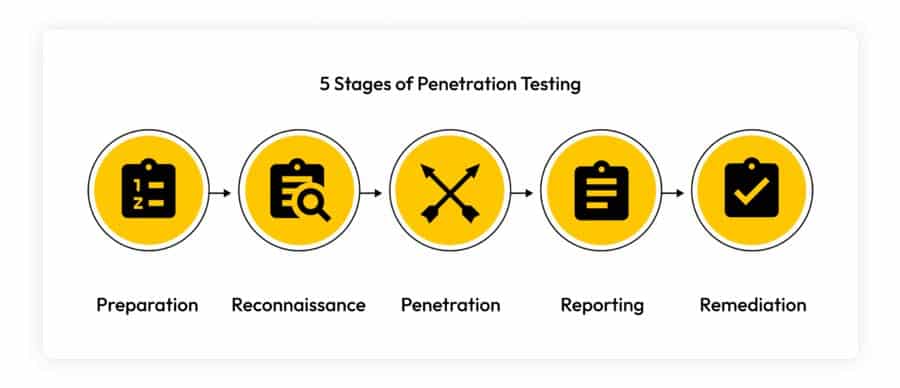

مراحل اجرای تست نفوذ؛ چرخه حیات یک حمله

یک عملیات تست نفوذ سایت حرفهای، هرگز تصادفی نیست. این فرآیند از متدولوژیهای استانداردی مانند PTES یا OSSTMM پیروی میکند و شامل مراحل زیر است:

مرحله اول: جمعآوری اطلاعات (Reconnaissance)

مهمترین بخش عملیات که گاهی تا ۶۰٪ زمان پروژه را میگیرد. پنتستر بدون ارسال پکتهای مشکوک، اطلاعات جمع میکند.

-

OSINT (هوش متنباز): جستجو در گوگل، لینکدین و دیتابیسهای Whois برای یافتن ایمیل کارمندان، تکنولوژیهای استفاده شده و سابدامینهای فراموش شده.

-

Fingerprinting: شناسایی نوع وبسرور (Nginx/Apache)، سیستم مدیریت محتوا (WordPress/Joomla) و نسخه زبان برنامهنویسی. دانستن نسخه دقیق، کلید یافتن اکسپلویتهای عمومی (CVE) است.

مرحله دوم: اسکن و پویش (Scanning)

حالا تعامل با هدف آغاز میشود. پنتستر با استفاده از ابزارها پورتهای باز را پیدا کرده و نقاط ورود (Entry Points) را شناسایی میکند. اسکن آسیبپذیری سایت در این مرحله به صورت متمرکز انجام میشود تا ورودیهای کاربر، فرمها و پارامترهای URL تحلیل شوند.

مرحله سوم: بهرهبرداری و نفوذ (Exploitation)

اینجاست که جادوی هک قانونمند رخ میدهد. پنتستر با استفاده از اطلاعات مراحل قبل، پیلود (Payload)های مخرب را طراحی و ارسال میکند.

-

اگر سایت در مرحله اسکن نسبت به کاراکتر

'در فرم لاگین واکنش نشان داد، اکنون پنتستر با تزریق دستورات SQL تلاش میکند از سد احراز هویت بگذرد. -

هدف در این مرحله اثبات نفوذ است: خواندن فایل

etc/passwd/، دامپ کردن دیتابیس یا آپلود کردن یک وبشل (Web Shell).

مرحله چهارم: حفظ دسترسی (Maintaining Access)

در سناریوهای پیشرفته (معمولاً در تیمهای قرمز یا Red Teaming)، پنتستر تلاش میکند یک “درب پشتی” (Backdoor) ایجاد کند تا اگر ادمین سایت رمزها را تغییر داد، باز هم دسترسی داشته باشد. این مرحله نشان میدهد که اگر یک هکر واقعی وارد شود، چقدر میتواند در شبکه پنهان بماند (APT).

مرحله پنجم: پاکسازی (Covering Tracks)

از آنجا که ما هکر کلاه سفید هستیم، باید محیط را به حالت اول برگردانیم. حذف شلهای آپلود شده، پاک کردن اکانتهای تست ساخته شده و حذف لاگهای مربوط به حمله از وظایف اخلاقی تیم تست نفوذ است.

آشنایی با آسیبپذیریهای رایج (OWASP Top 10)

بنیاد OWASP (Open Web Application Security Project) هر چند سال یکبار لیستی از ۱۰ تهدید حیاتی امنیت وب را منتشر میکند. هر گزارش تست نفوذ وب باید حداقل این موارد را پوشش دهد:

-

کنترل دسترسی شکسته (Broken Access Control): این آسیبپذیری که اکنون رتبه اول را دارد، یعنی کاربر معمولی بتواند کارهایی را انجام دهد که فقط ادمین باید انجام دهد. مثلاً با تغییر

id=12بهid=13در URL، پروفایل کاربر دیگری را ببیند. -

تزریق (Injection): معروفترین آن SQL Injection است. جایی که دیتابیس فریب میخورد و دستورات هکر را اجرا میکند. اگر ورودیهای کاربر “تمیزسازی” (Sanitize) نشوند، کل دیتابیس در خطر است.

-

تزریق اسکریپت (XSS): هکر کدهای جاوااسکریپت مخرب را در صفحات سایت شما ذخیره میکند. وقتی کاربر دیگری آن صفحه را باز میکند، کد اجرا شده و کوکیهای (Cookie) کاربر سرقت میشود.

-

پیکربندی امنیتی نادرست (Security Misconfiguration): استفاده از رمزهای پیشفرض، باز گذاشتن حالت Debug در سرور، یا نمایش خطاهای دقیق سیستم به کاربر (که اطلاعات فنی را لو میدهد).

ابزارهای کاربردی تست نفوذ؛ جعبهابزار حرفهایها

یک مکانیک بدون آچار نمیتواند موتور را تعمیر کند. در باگ یابی سایت نیز ابزارها نقش حیاتی دارند:

-

Burp Suite: قلب تپنده تست نفوذ وب. این ابزار به عنوان یک پروکسی بین مرورگر و سرور قرار میگیرد و به پنتستر اجازه میدهد تکتک درخواستها (Requests) را متوقف کرده، تغییر دهد و سپس ارسال کند. نسخه حرفهای آن دارای اسکنر قدرتمندی است.

-

OWASP ZAP: رقیب رایگان و متنباز Burp Suite که توسط خود OWASP توسعه یافته و برای تیمهای با بودجه محدود عالی است.

-

Nmap: پادشاه اسکن شبکه. اگرچه بیشتر زیرساختی است، اما برای شناسایی سرویسهای پشت پرده وبسایت ضروری است.

-

SQLmap: ابزاری ترسناک برای اتوماتیک کردن حملات SQL Injection. این ابزار میتواند در چند دقیقه کل دیتابیس یک سایت آسیبپذیر را استخراج کند.

گزارشدهی و مستندسازی؛ ترجمه فنی به زبان مدیران

نتیجه نهایی تمام تلاشهای تیم امنیتی، در “گزارش تست نفوذ” خلاصه میشود. یک گزارش حرفهای باید دو بخش مجزا داشته باشد:

-

گزارش اجرایی (Executive Summary): این بخش برای مدیران ارشد نوشته میشود. بدون اصطلاحات پیچیده فنی، باید توضیح دهد که ریسک کلی سایت چیست؟ چه خسارت مالی محتمل است؟ و وضعیت کلی امنیت وبسایت در چه سطحی است (بحرانی، بالا، متوسط، پایین).

-

گزارش فنی (Technical Findings): خوراک تیم برنامهنویسی. هر باگ باید شامل موارد زیر باشد:

-

عنوان و شناسه (CVSS Score).

-

توضیحات دقیق.

-

مراحل بازتولید (Proof of Concept – PoC) با اسکرینشات.

-

راهکار اصلاح (Remediation).

-

جنبههای قانونی و اخلاقی؛ مرز باریک بین کلاه سفید و سیاه

انجام تست نفوذ سایت بدون اجازه کتبی، جرم است. حتی اگر نیت شما خیر باشد. در بسیاری از کشورها، این کار میتواند منجر به حبس شود. بنابراین، قبل از ارسال اولین پکت، باید قراردادی دقیق (Rules of Engagement) امضا شود که در آن دامنه مجاز (Scope)، زمان انجام تست و روشهای ممنوعه (مثلاً حملات DDoS که باعث قطعی سرویس میشوند) مشخص شده باشد.

همچنین، پلتفرمهای باگ بانتی (Bug Bounty) بستری را فراهم کردهاند که هکرهای کلاه سفید میتوانند به صورت قانونی روی سایتهای عضو (مثل گوگل، یاهو و شرکتهای ایرانی بزرگ) کار کنند و در ازای گزارش باگ، پاداش دلاری یا ریالی دریافت کنند. این نهایتِ هک قانونمند است.

سوالات متداول

۱. تست نفوذ سایت چقدر زمان میبرد؟

- مدت زمان بستگی به بزرگی سایت (تعداد صفحات، نقشهای کاربری، APIها) و نوع تست (جعبه سیاه یا سفید) دارد. یک پروژه استاندارد میتواند بین ۱ تا ۳ هفته زمان ببرد.

۲. آیا تست نفوذ باعث قطعی سایت من میشود؟

- در ۹۹٪ موارد خیر. متخصصان حرفهای تست نفوذ وب از ابزارهایی استفاده میکنند که ترافیک را کنترل کرده و از حملاتی که باعث از دسترس خارج شدن سرویس میشود (مثل DoS) خودداری میکنند، مگر اینکه کارفرما صراحتاً درخواست تست استرس داشته باشد.

۳. تفاوت پنتست با باگ بانتی چیست؟

- در پنتست، شما تیمی را استخدام میکنید تا در بازه زمانی مشخصی تمام سیستم را بررسی کنند و حتی اگر باگی پیدا نکنند، هزینه را پرداخت میکنید (هزینه بابت زمان و تخصص است). در باگ بانتی، شما فقط زمانی پول میدهید که باگی پیدا شود، اما تضمینی نیست که کسی روی سایت شما کار کند یا همه جای آن را بررسی کند.

۴. هر چند وقت یکبار باید سایت را تست نفوذ کنیم؟

- استانداردهای امنیتی (مثل PCI-DSS) پیشنهاد میکنند که حداقل سالی یکبار یا پس از هر تغییر عمده در زیرساخت یا کدنویسی سایت، اسکن آسیبپذیری سایت و تست نفوذ انجام شود.

۵. هزینه تست نفوذ سایت چقدر است؟

- هزینه بر اساس اسکوپ (Scope) کار، پیچیدگی وبسایت و تخصص تیم انجامدهنده محاسبه میشود. برای برآورد دقیق، نیاز به یک جلسه نیازسنجی اولیه است.

نتیجهگیری

تکنولوژی با سرعت نور در حرکت است و هکرها نیز همگام با آن پیشرفت میکنند. ظهور هوش مصنوعی (AI) هم در جبهه دفاع و هم در جبهه حمله، قواعد بازی را تغییر داده است. امروز، ابزارهای AI میتوانند کدهای مخرب بنویسند و اسکنرهای هوشمند میتوانند باگهایی را پیدا کنند که چشم انسان از دیدن آنها ناتوان است.

با این حال، هیچ ابزاری نمیتواند جایگزین خلاقیت و شهود انسانی یک متخصص پنتست شود. تست نفوذ سایت یک پروژه یکباره نیست؛ بلکه واکسیناسیونی است که باید به صورت دورهای (مثلاً هر ۶ ماه یا پس از هر آپدیت بزرگ نرمافزاری) تکرار شود.

اگر صاحب کسبوکاری آنلاین هستید و نگران دادههای خود و مشتریانتان هستید، اکنون زمان اقدام است. امنیت هزینه نیست، سرمایهگذاری است.

آژانس خلاقیت ماجرا با بهرهگیری از تیمی متخصص در زمینه امنیت سایبری و توسعه وب، آماده است تا امنیت زیرساختهای دیجیتال شما را محک بزند. اجازه ندهید هکرها اولین کسانی باشند که نقاط ضعف شما را پیدا میکنند. همین امروز برای مشاوره امنیتی و درخواست تست نفوذ با ما تماس بگیرید.

دیدگاهتان را بنویسید